WPScan — это сканер безопасности WordPress с открытым исходным кодом. Он используется для сканирования сайтов WordPress на наличие известных уязвимостей в ядре WordPress, плагинах и темах WordPress. Он также проверяет слабые пароли, открытые файлы и многое другое.

Так как это сканер черного ящика WordPress, он имитирует настоящего злоумышленника. Это означает, что он не полагается на доступ к панели управления WordPress или исходному коду для проведения тестов. Другими словами, если WPScan может найти уязвимость на вашем сайте WordPress, то и злоумышленник тоже сможет.

- Доступ к WP Scan

- Базовая структура командования

- Добавление ключа API

- Случайный пользовательский агент

- Перечисление

- Режимы обнаружения (методы подсчета)

- Пассивный

- Агрессивный

- смешанный

- Вордпресс

- Перечисление пользователей

- Перечисление тем

- Перечисление плагинов

- Медиа, экспорт БД, резервное копирование и timthumbs

- Часто задаваемые вопросы

Доступ к WP Scan

Самый простой способ доступа к WPScan — напрямую с сайта разработчика. Однако, чтобы получить все преимущества этого приложения, вам следует установить WPScan. Благодаря нескольким доступным вариантам вы можете быть уверены, что найдете настройку, которая соответствует вашим требованиям.

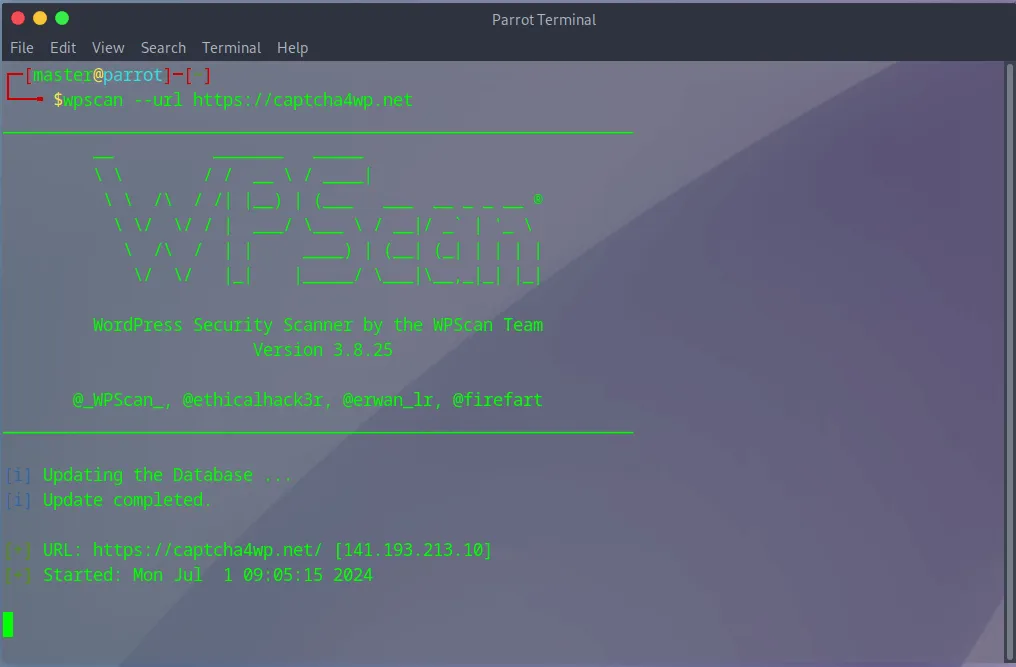

Базовая структура командования

WPScan использует интерфейс командной строки (CLI) для получения и выполнения команд. Хотя это может показаться менее дружелюбным, если вы новичок в CLI, вы сможете быстро освоить его с некоторыми рекомендациями и небольшой практикой. Эта статья даст некоторые рекомендации; все, что вам нужно сделать, это попрактиковаться!

Сначала мы рассмотрим базовую команду сканирования, необходимую для запуска сканирования. Она выглядит следующим образом:

wpscan --url mywebsite.comКак видите, команда для запуска простого сканирования на вашем сайте WordPress очень проста.

- wpscan: Это сообщает машине, что мы хотим запустить wpscan

--url: Это сообщает WPScan, что мы предоставим URL-адрес веб-сайта, который хотим сканировать.- URL: сообщает WPScan URL нашего веб-сайта, также известного как целевой веб-сайт.

Крайне важно воздержаться от сканирования веб-сайтов, владельцем которых вы не являетесь. WPScan — это инструмент безопасности, и, как и любой другой инструмент, он может быть использован как во благо, так и во вред.

Добавление ключа API

WPScan использует базу данных уязвимостей wpvulndb для проверки цели на известные уязвимости. Команда, которая разрабатывает WPScan, поддерживает эту базу данных. Широкая общественность также может отправлять любые уязвимости WordPress, с которыми они сталкиваются, для включения в базу данных. Она имеет постоянно растущий список уязвимостей ядра WordPress, плагинов и тем.

Для доступа к этой базе данных нам нужен API-ключ. API-ключи, предоставляемые WPScan, дают нам «право» на доступ к информации в базе данных.

Вы можете получить API-ключ бесплатно прямо с wpscan.com. Бесплатные API-ключи имеют ограничения, которые могут время от времени меняться. Однако бесплатный API-токен должен быть достаточен для большинства случаев использования. После получения API-ключа нам нужно передать его с помощью нашей команды wpscan в качестве параметра в следующем формате:

--api-token enter_your_token_here--api-token: сообщает wpscan, что мы предоставим API-токен- введите_ваш_токен_здесь: Это ваш токен, предоставленный wpscan.com

Таким образом, вся команда теперь выглядит так:

wpscan --url mywebsite.com --api-token enter_your_token_hereПомните, что бесплатные ключи API могут иметь некоторые ограничения.

Случайный пользовательский агент

Давайте разберем это подробнее, чтобы убедиться, что мы понимаем, что такое пользовательский агент.

Допустим, вы хотите посетить melapress.com. Чтобы загрузить домашнюю страницу melapress.com, ваш браузер должен отправить HTTP-запрос на веб-сервер Melpress. В этом случае он будет читать что-то вроде «отправьте мне страницу контактов melapress.com».

Чтобы веб-сервер Melapress распознал и ответил на HTTP-запрос, ему нужно знать, от кого он исходит. В этом случае запрос исходит от вашего веб-браузера, что делает ваш веб-браузер пользовательским агентом.

Пользовательский агент (в данном случае это ваш браузер) отправляет информацию о самом веб-браузере, операционной системе и некоторые другие данные в заголовке HTTP user-agent. Этот заголовок может выглядеть примерно так:

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, например Gecko) Chrome/122.0.0.0 Safari/537.36

WPScan позволяет рандомизировать user agent. Таким образом, будет казаться, что запрос пришел от другого user agent, скрывая его настоящую личность. Есть несколько причин, по которым вы можете захотеть это сделать, в том числе:

- Имитация реального трафика: это затрудняет серверу различение легитимных запросов и запросов сканера.

- Избегание обнаружения: скрывая свою истинную сущность, сканер может обойти определенные ограничения брандмауэра.

- Поиск уязвимостей пользовательских агентов: некоторые уязвимости могут быть специфичны для определенных пользовательских агентов, и эта опция может помочь их обнаружить.

Чтобы указать WPScan использовать случайный пользовательский агент, мы просто добавляем следующую опцию:

--random-user-agentГоворя о брандмауэрах, вы также можете выбрать дросселирование (замедление) скорости, с которой WPScan делает запросы, избегая проверок, ограничивающих скорость. Это делается путем добавления следующей опции:

--throttle numberofmillisecondsГде numberofmilliseconds — это продолжительность, на которую вы хотите ограничить запросы, в миллисекундах.

Перечисление

WPScan может собирать много информации о сайтах WordPress. Это называется перечислением, когда WPScan перечисляет различные атрибуты и компоненты целевого сайта. Он может перечислять:

- WordPress-версия

- Имена пользователей

- Медиа-файлы

- Плагины

- Темы

- Каталоги

- Резервные файлы

и многое другое!

WPScan позволяет нам указать метод обнаружения. Мы можем выбрать один из трех режимов: Пассивный, Агрессивный и Смешанный. Мы обсудим их далее.

Режимы обнаружения (методы подсчета)

WPScan может использовать разные подходы к сканированию сайта WordPress. У каждого есть свои плюсы и минусы. Однако именно вариант использования во многом определит, какой подход вы хотите использовать.

Пассивный

При пассивном обнаружении WPScan ограничивает свое взаимодействие с целевым веб-сайтом. Вместо этого он в значительной степени полагается на общедоступную информацию, такую как метаданные и заголовки, чтобы узнать все, что он может, о сканируемом им сайте.

Пассивное обнаружение использует меньшую полосу пропускания и является скрытным. Это также полезно, когда вы хотите избежать отправки потенциально вредоносных запросов. Это ограничивает информацию, которую может собрать WPScan.

Для принудительного включения режима пассивного обнаружения используйте следующую опцию:

--detection-mode passiveАгрессивный

Как следует из названия, агрессивное обнаружение является противоположностью пассивного перечисления. Оно использует активное сканирование и взаимодействует с веб-сайтом напрямую. Это увеличивает нагрузку на сервер, что может предупредить цель.

Агрессивное обнаружение может предоставить больше информации о целевом WordPress, чем пассивный режим, и с большей вероятностью выявит любые уязвимости.

Для принудительного включения режима агрессивного обнаружения используйте следующую опцию:

--detection-mode aggressiveсмешанный

Смешанное обнаружение — это метод перечисления по умолчанию. Он пытается достичь баланса между скрытностью и тщательностью. Используя как пассивные, так и агрессивные методы, он может обеспечить наилучшие результаты.

Помните, что смешанное обнаружение все равно может создать нагрузку на сервер.

Для принудительного включения смешанного режима обнаружения используйте следующую опцию:

--detection-mode mixedСовет профессионала: вы можете объединить режим пассивного обнаружения со случайным пользовательским агентом, используя следующую опцию:

--stealthyВордпресс

В этом разделе мы рассмотрим, что WPScan может нам рассказать о ядре WordPress. Сначала сканирование попытается определить, какая версия WordPress установлена. Это делается путем проверки заголовков, конечных точек и структуры файлов.

После определения версии он проведет перекрестную проверку по базе данных, чтобы увидеть, есть ли какие-либо уязвимости, связанные с этой конкретной версией. Вот почему важно иметь стратегию обновления WordPress и всегда ее придерживаться.

Перечисление пользователей

При перечислении пользователей WPScan пытается составить список пользователей на целевом сайте WordPress. Он делает это с помощью нескольких методов, включая проверку архивов авторов, атаки методом подбора, взаимодействия конечных точек REST API и перечисление идентификаторов пользователей.

Все пользователи: Чтобы перечислить всех пользователей, используйте опцию:

--enumerate uИдентификаторы пользователей: для перечисления идентификаторов пользователей используйте опцию:

--enumerate u1-10где первое число — это наименьший идентификатор пользователя, а второе число — наибольший идентификатор пользователя.

Пароли пользователей: Чтобы попытаться угадать распространенные комбинации имени пользователя и пароля, используйте опцию:

--enumerate pПеречисление тем

WPScan предоставляет довольно много различных вариантов для перечисления тем. Процесс начинается с обнаружения тем, при котором WPScan просматривает такие данные, как HTML и CSS, чтобы идентифицировать темы на целевом веб-сайте. Затем он извлекает метаданные, чтобы узнать больше о каждой теме, определяя установленную версию. Это позволяет программному обеспечению проверять уязвимости и проблемы, характерные для каждой темы.

Все темы: Чтобы найти уязвимости во всех темах, используйте опцию:

--enumerate atПопулярные темы: Чтобы ограничить сканирование популярными темами WordPress, используйте опцию:

--enumerate tПеречисление уязвимых тем: чтобы ограничить сканирование уязвимыми темами WordPress, используйте опцию:

--enumerate vtПеречисление плагинов

При перечислении плагинов WPScan пытается узнать все, что может, об установленных плагинах. Подобно перечислению тем, перечисление плагинов начинается с попытки обнаружить, какие плагины установлены, включая любые обязательные (mu) плагины WordPress. Это достигается путем анализа путей и файлов. Затем он пытается извлечь метаданные и определить версию, что позволяет WPScan проверить, есть ли какие-либо известные уязвимости или проблемы, связанные с плагинами.

Все плагины: Чтобы найти уязвимости плагинов во всех плагинах WordPress, используйте опцию:

--enumerate apПопулярные плагины: Чтобы ограничить сканирование популярными плагинами WordPress, используйте опцию:

--enumerate pУязвимые плагины: чтобы ограничить сканирование уязвимыми плагинами WordPress, используйте опцию:

--enumerate vpМедиа, экспорт БД, резервное копирование и timthumbs

WPScan также может перечислять:

- Timthumbs: Чтобы перечислить timthumbs, добавьте флаг tt к опции enumerate

- Резервные копии конфигурации: чтобы перечислить резервные копии конфигурации WordPress, добавьте флаг cb к параметру enumerate.

- Экспорт базы данных: для перечисления экспортированных файлов базы данных добавьте флаг dbe к параметру enumerate.

- Медиа: Чтобы перечислить медиа, добавьте флаг m к опции перечисления.

Часто задаваемые вопросы

Для чего используется WPScan?

WPScan — это сканер, который ищет уязвимости безопасности в WordPress. Он написан на языке программирования Ruby.

Является ли WPScan бесплатным?

WPScan полностью бесплатен. Однако, чтобы получить от него максимум, вам также понадобится ключ API. На момент написания статьи ключи API предлагают 25 бесплатных токенов в день. Вам нужен один токен для WordPress и отдельный токен для каждой темы и плагина, установленных на вашем сайте

Сколько запросов API я получу в бесплатной версии?

Бесплатная версия API WPScan в настоящее время предлагает 25 запросов в день. Помните, что вам нужен один запрос API для WordPress и один для каждого плагина и темы на вашем сайте.

Что такое WPScan в Kali Linux?

Kali Linux — это дистрибутив Linux, который используется для тестирования на проникновение и аудита. Он основан на Debian и поставляется с предустановленным программным обеспечением безопасности. Это программное обеспечение не является эксклюзивным для Kali Linux, но поставляется с ним для удобства. WPScan, который является тем же WPScan, который вы можете загрузить с wpscan.com, также включен в список предустановленного программного обеспечения, поэтому вы найдете WPScan в Kali Linux.