Атаки методом перебора могут быть большой проблемой для администраторов WordPress. Если вы обнаружили, что на вашу страницу администратора обрушился шквал неудачных попыток входа в систему, то вам, вероятно, интересно, как лучше это остановить.

И если с вами этого еще не произошло, вам стоит проявить инициативу. Успешная атака методом перебора может привести к целому ряду неприятностей, включая взломанные учетные записи WordPress, порчу веб-сайта и заражение вредоносными программами, среди других серьезных проблем.

К счастью, существует множество способов предотвратить атаки методом перебора или, по крайней мере, уменьшить их воздействие. Некоторые из них возможны при установке WordPress по умолчанию, в то время как другие работают со специальными плагинами. В этом посте мы рассмотрим некоторые из лучших способов предотвращения и сокращения числа атак методом перебора, а также предоставим некоторую общую информацию по теме.

- Что такое атаки методом перебора в WordPress?

- Типы атак методом перебора

- Есть ли в WordPress защита от перебора?

- Как вы можете предотвратить атаки методом перебора?

- Измените URL входа в систему

- Защитите паролем каталог администратора WordPress

- Измените имя пользователя WordPress по умолчанию

- Используйте надежные пароли и применяйте их принудительно

- Добавьте двухфакторную аутентификацию

- Геоблокировать определенные регионы

- Внесение IP-адресов в черный и белый списки

- Настройка ролей пользователей и политик

- Используйте WAF для блокировки плохих ботов

- Как остановить атаки методом перебора с помощью Melapress Login Security

- Шаг 1. Установите Melapress Login Security

- Шаг 2. Настройте политики безопасности входа в систему

- Ограничить попытки входа в систему

- Шаг 3. Упростите страницу входа в систему

- Шаг 4. Настройте двухфакторную аутентификацию

- Шаг 5. Добавьте CAPTCHA в формы

- Шаг 6. Установите журнал активности WordPress

- Остановите атаки методом перебора до того, как они произойдут

Что такое атаки методом перебора в WordPress?

Атака методом перебора — это метод, который злоумышленники используют для получения доступа к вашему веб-сайту WordPress. Они делают это, систематически пробуя большое количество комбинаций пароля/имени пользователя, часто используя автоматизированные скрипты или ботов.

При атаке методом перебора злоумышленники часто используют автоматизированные скрипты, которые сканируют Интернет в поисках страниц входа на сайт WordPress. Обнаружив таковую, бот приступает к тестированию большого количества комбинаций имени пользователя и пароля, пытаясь угадать правильную.

Типы атак методом перебора

Атаки методом перебора бывают различных форм, в том числе.

- Простые атаки методом перебора – это самые «неэффективные» атаки методом перебора, поскольку они проходят все возможные комбинации одну за другой. Это означает, что для успешного подбора пароля обычно требуется гораздо больше попыток, чем при использовании других типов.

- Атаки по словарю – атаки по словарю — это более интеллектуальная версия. Злоумышленники используют длинные списки распространенных паролей и пробуют каждый из них по очереди, часто включая распространенные слова из словаря и их варианты, например, с измененными номерами. Списки словарей можно найти в Интернете, и поэтому в наши дни такие «умные» атаки методом перебора встречаются все чаще.

- Вброс учетных данных – В этой изощренной форме атак методом перебора киберпреступники используют украденные комбинации имени пользователя и пароля, полученные в результате прошлых утечек данных на других платформах. Автоматизированные боты тестируют эти комбинации на различных веб-сайтах WordPress. Поскольку люди склонны повторно использовать пароли на разных платформах, это может быть очень эффективным. Именно по этой причине рекомендации по безопасности настаивают на том, чтобы не использовать повторно пароли, которые вы используете в других учетных записях.

- Обратные атаки методом перебора – При обратной атаке вместо того, чтобы использовать тысячи паролей для известного имени пользователя, злоумышленники используют общий пароль или список паролей для нескольких угаданных или перечисленных имен пользователей.

Есть ли в WordPress защита от перебора?

К сожалению, из коробки очень мало что можно сделать для защиты входа в WordPress методом перебора. По умолчанию WordPress допускает неограниченное количество попыток входа в систему, поэтому боты могут выполнять столько попыток входа, сколько захотят, при условии, что они не будут заблокированы другими способами.

Также есть несколько аспектов WordPress, которые делают его частой мишенью для этих атак. Наиболее важным из них является то, что по умолчанию страница входа всегда находится по одному и тому же URL. Это означает, что любому человеку очень легко найти его и начать запускать на нем скрипт перебора.

Кроме того, имя пользователя администратора по умолчанию всегда «admin». Это означает, что злоумышленникам не нужно тратить время, пытаясь угадать ваше имя пользователя, если вы придерживаетесь настроек по умолчанию.

Учитывая вышесказанное, можно подумать, что вы начинаете с нуля при использовании WordPress. Однако это не обязательно так.

Конечно, есть аспекты установки WordPress по умолчанию, которые делают его более легкой мишенью. Однако, изменив несколько настроек и установив правильный плагин, вы можете довольно легко смягчить эти проблемы.

На самом деле, вы действительно можете упростить страницу входа в WordPress/процесс до такой степени, что успешная атака методом перебора станет чрезвычайно сложной задачей. Мы расскажем, как это сделать дальше!

Как вы можете предотвратить атаки методом перебора?

Существуют различные изменения настроек и элементов управления, которые могут быть реализованы для предотвращения атак методом перебора на WordPress. Некоторые из них даже сами по себе могут оказать серьезное влияние. Однако всегда полезно реализовать несколько элементов управления, чтобы действительно получить наилучшие результаты. Случается всякое: функциональность может временно выйти из строя, или разработчик может случайно изменить настройку. Распределяя несколько элементов управления, вы можете предотвратить возникновение проблем в будущем из-за одной точки отказа.

Ограничивая количество неудачных попыток входа в систему, вы можете предотвратить большинство типов атак методом перебора, которые основаны на взломе пароля отдельных пользователей.

Измените URL входа в систему

Стандартизированный характер WordPress является его проклятием и преимуществом; изучить его очень легко, а запустить новый веб-сайт WordPress можно быстро, как только вы привыкнете к платформе. Но каждая установка WordPress изначально настраивается одинаково, что упрощает взлом любому пользователю, особенно с помощью автоматизированных инструментов.

По умолчанию страница входа в WordPress всегда находится по одному и тому же URL, который равен yourwebsite.com/wp-login.php. Злоумышленникам легко сканировать эти URL, что дает им множество целей для атак методом перебора. Не только это, но и стандартизированный характер также позволяет очень легко создать бота для формы входа в WP, который можно использовать на всех страницах входа, которые они находят.

Изменение URL для входа — отличный способ скрыть точку входа, на которую полагаются злоумышленники. Большинство злоумышленников и их ботов просто ищут легкие цели – они могут попробовать несколько других очевидных альтернативных URL, таких как /login, но быстро перейдут дальше, если не смогут найти страницу входа в WordPress. В конце концов, существуют миллионы сайтов WordPress.

Изменение URL-адреса входа в WordPress может помочь предотвратить обнаружение вашей страницы входа обычными поисковыми роботами, потенциально уменьшая количество атак методом перебора, с которыми вам приходится иметь дело.

Это далеко не надежная защита. При более целенаправленных атаках, когда злоумышленник проявляет особый интерес к вашему сайту, он может выполнить сканирование сайта, чтобы попытаться обнаружить вашу страницу входа. Таким образом, это мало что может остановить более преданного злоумышленника. Однако для атак методом перебора, в которых используется скрипт, выполняющий поиск URL-адресов для входа в WordPress по умолчанию, это довольно хороший контроль безопасности для реализации.

Защитите паролем каталог администратора WordPress

Одного изменения URL-адреса для входа не всегда достаточно, чтобы помешать людям перейти на страницу входа. Используя сканирование сайта или аналогичные методы, настроенный бот или частное лицо обычно все равно могут найти вашу страницу входа.

В качестве дополнительного уровня защиты можно защитить паролем каталог администратора. Любому, кто перейдет на ваши страницы администратора WordPress, включая страницу входа в систему, будет предложено ввести пароль, прежде чем он сможет даже попытаться войти в систему с помощью учетной записи.

Это означает, что злоумышленнику сначала нужно будет взломать этот пароль, прежде чем он сможет предпринять попытку атаки методом перебора на саму форму входа.

Измените имя пользователя WordPress по умолчанию

Еще один быстрый шаг, который вы можете предпринять, — это изменить имя пользователя администратора по умолчанию. По умолчанию у всех оригинальных администраторов WordPress есть имя пользователя «admin», что означает, что злоумышленникам не нужно угадывать имя пользователя, если вы используете имя по умолчанию.

Изменение этого имени пользователя на что-то менее предсказуемое может снизить эффективность некоторых автоматических атак методом перебора. Однако это не остановит большинство атак методом перебора, как некоторые другие элементы управления, упомянутые в этом списке. Тем не менее, это может стоить сделать, особенно для важных учетных записей с большим количеством разрешений, таких как ваша учетная запись администратора.

Используйте надежные пароли и применяйте их принудительно

Один из наиболее важных способов не допустить злоумышленников — убедиться, что пользователи вашего сайта WordPress используют надежные пароли. Вы можете добиться этого, применяя политику надежных паролей. Надежные пароли не остановят злоумышленников от попыток, но они снизят вероятность того, что они получат доступ к вашим учетным записям.

Слабые пароли означают, что атаки методом перебора с гораздо большей вероятностью увенчаются успехом, поскольку их легко угадать и их легче взломать, чем более длинные и сложные пароли.

Обычно требуется надежный пароль:

- Имеет длину более 12 символов – чем длиннее, тем лучше.

- Включает сочетание прописных и строчных букв, цифр и специальных символов (@, #, $ и т.д.)

- Не содержит легко угадываемых слов или фраз (пароль, p@ssw0rd, 1234, qwerty и т.д.)

Заставляя своих пользователей использовать надежные пароли, вы резко снижаете риск того, что злоумышленники прибегнут к их перебору.

Система безопасности входа в систему MelaPress позволит вам установить минимальные требования к паролю и обеспечить использование надежных паролей. Вы также можете поощрять или требовать от пользователей регулярного обновления своих паролей.

Добавьте двухфакторную аутентификацию

Добавление двухфакторной аутентификации, или 2FA, в WordPress — одна из наиболее эффективных мер, которые вы можете предпринять для предотвращения успешных атак методом перебора.

2FA добавляет дополнительный уровень безопасности, требуя от пользователей предоставления двух форм аутентификации перед получением доступа к своим учетным записям. Первый фактор — это пароль их учетной записи, который остается неизменным. Однако добавляется второй фактор, означающий, что простого взлома пароля недостаточно, чтобы злоумышленник получил доступ к учетной записи.

Этот второй фактор обычно представляет собой временный код в приложении-аутентификаторе, таком как Google Authenticator, или даже код, отправленный на электронную почту пользователя или текстовым сообщением. Доступ к учетной записи возможен только при вводе правильного кода.

Реализовать 2FA на вашем сайте WordPress на удивление просто с помощью плагина WP 2FA. Он позволяет выбрать несколько методов 2FA и может быть настроен за считанные минуты!

Страница бесплатной версии WP 2FA на wordpress.org

Геоблокировать определенные регионы

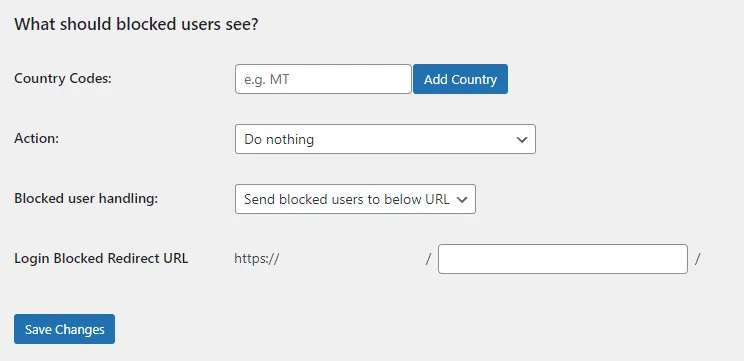

Геоблокировка может быть эффективным способом предотвращения атак методом перебора, особенно если вы заметили, что атаки исходят из определенных регионов. Это позволяет вам предотвращать попытки входа в систему из стран, из которых люди не должны входить в систему.Например, если все ваши администраторы, разработчики и пользователи находятся в США, не должно быть никаких попыток входа в систему из Европы или Азии. Настроив геоблокировку для предотвращения попыток входа в систему из этих регионов, вы можете запретить людям или ботам пытаться войти в систему с IP-адресов в этих регионах.Имейте в виду, что это работает путем определения IP-адреса входящего трафика. Это ненадежно, потому что IP-адреса могут быть подделаны, а VPN могут использоваться для сокрытия страны происхождения. Тем не менее, он может блокировать часть вредоносного трафика, который вы получаете из этих регионов.

Согласно одному из исследований компании CyberProof, основными странами происхождения кибератак в 2021 году были Китай, США, Бразилия, Индия и Германия. В другом исследовании в пятерку лидеров вошли Китай, США, Индия, Южная Корея и Бразилия.

Обычно это происходит не потому, что атаки на самом деле происходят в этих странах, а из-за большого количества скомпрометированных устройств, таких как компьютеры и устройства интернета вещей, используемых для их запуска. Блокируя эти местоположения, мы не позволяем этим устройствам выполнять попытки входа в систему, что затрудняет масштабную атаку методом перебора.

Внесение IP-адресов в черный и белый списки

Каждый компьютер, который получает доступ к вашему веб-сайту, имеет свой собственный идентификатор, IP-адрес. С помощью внесения в черный и белый списки вы можете запретить определенным IP-адресам доступ к вашей странице входа (или ко всему вашему веб-сайту WordPress) или запретить вход в систему всем IP-адресам, кроме определенных, внесенных в белый список.

Для этого есть два способа. Первый — внести в черный список известные вредоносные IP-адреса. Существуют списки блокировки IP-адресов, и некоторые из них поставляются в комплекте с плагинами безопасности. Это может помочь предотвратить некоторые вредоносные попытки входа в систему. Однако это не охватывает все потенциальные IP-адреса, которые могут использовать злоумышленники. Это в некоторой степени ограничивает его эффективность.

Второй подход, более безопасный, но более ограничительный, предполагает блокировку всех IP-адресов и разрешение входить в систему только доверенным. Это называется внесением в белый список. Если у вас есть сайт WordPress, который позволяет любому пользователю создавать учетную запись, это не сработает. И чем больше у вас доверенных пользователей и редакторов, тем сложнее это реализовать, поскольку вам нужно будет вносить в белый список каждый IP-адрес, который они используют. При этом это очень безопасно, если реализовано должным образом, учитывая, что пользователи смогут входить в систему только со своего индивидуального IP.

Белый список IP-адресов будет работать, только если пользователи входят в систему со статического IP-адреса. Если они используют динамический IP, мобильный прокси или аналогичный, это не сработает, поскольку их IP-адрес может меняться слишком часто.

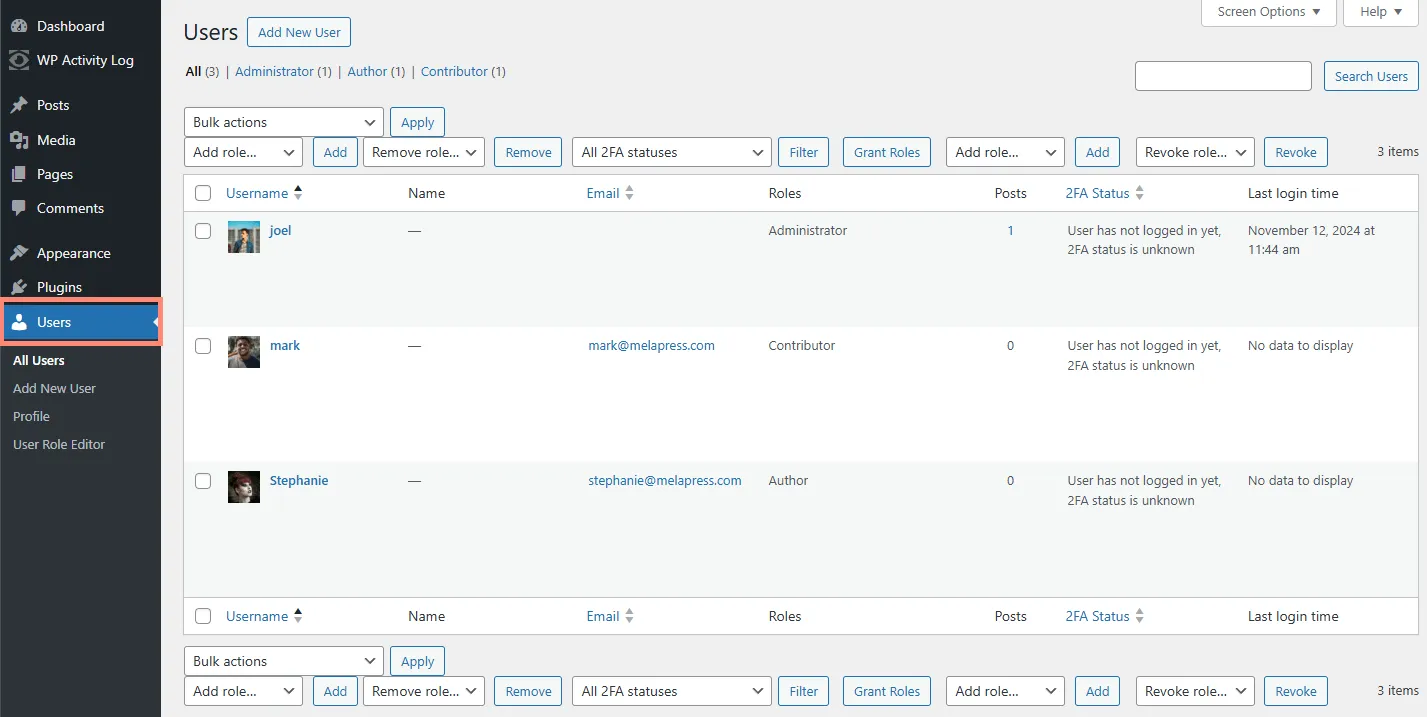

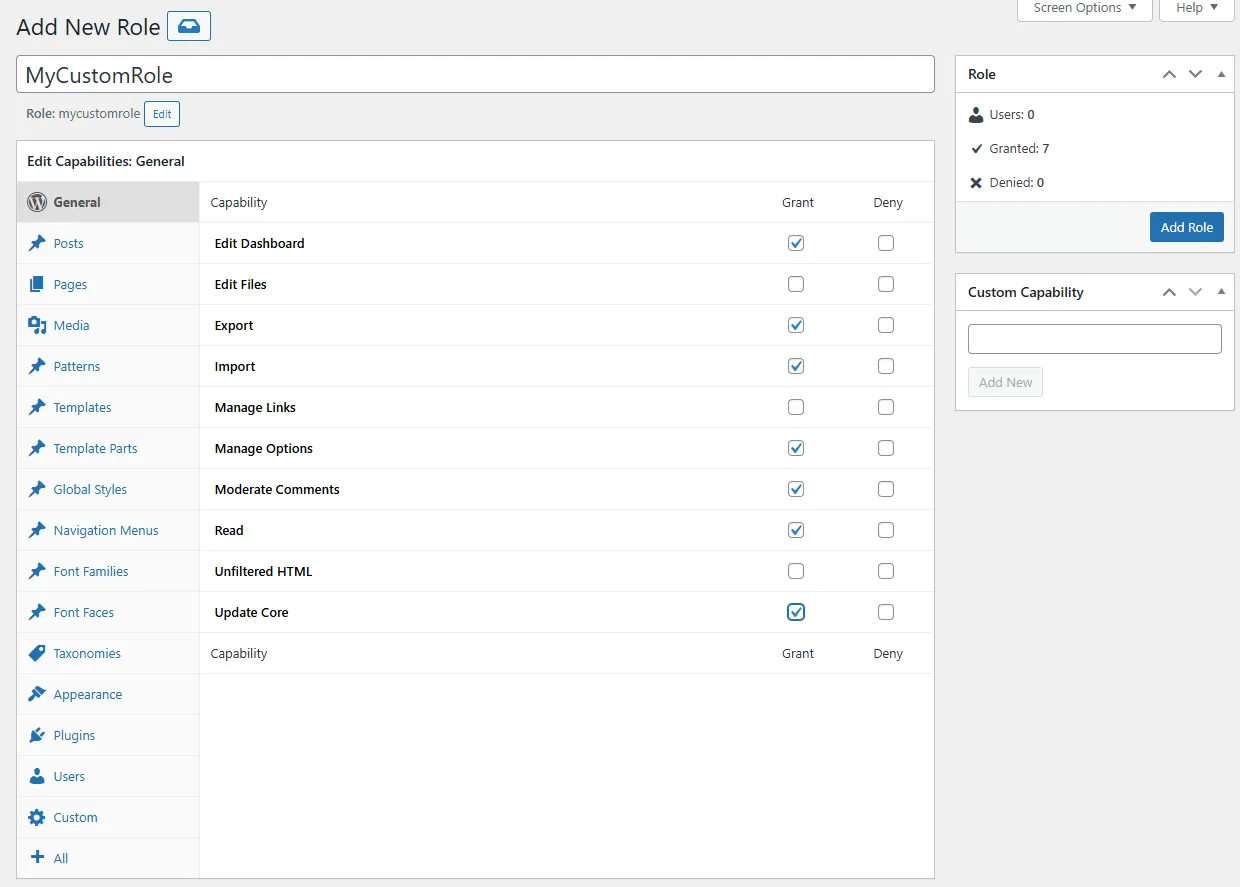

Настройка ролей пользователей и политик

При создании ролей пользователей WordPress и назначении разрешений вы должны следовать «принципу наименьших привилегий» – каждый человек должен иметь доступ только к тому, что ему нужно для выполнения своей работы.

Например, вместо того, чтобы назначать роль редактора одному из ваших новых авторов контента, что дало бы им возможность удалять и редактировать любую публикацию на сайте WordPress, рассмотрите возможность назначения роли Автора, которая позволила бы им управлять только своими собственными публикациями.

Таким образом, если атака методом перебора на эту учетную запись будет успешной, пользователь не получит доступа к каким-либо дополнительным разрешениям, которых в противном случае у него не было бы. Чем меньше пользователей имеют административный доступ или доступ к редактированию, тем меньше целей может быть использовано и тем меньше ущерба может нанести взломанная учетная запись.

Помимо настройки предопределенных ролей пользователей WordPress, вы также можете создавать пользовательские роли и разрешения с помощью плагина. Просто не забудьте тщательно протестировать все создаваемые вами роли и убедиться, что ваши сотрудники могут выполнять свою работу должным образом.

Используйте WAF для блокировки плохих ботов

Брандмауэр веб-приложений, или WAF, является одним из наиболее эффективных способов отключения угроз — не только атак методом перебора, но и других видов вредоносного ПО и эксплойтов, которые злоумышленники могут привнести на ваш сайт.

WAF находится между вашим сайтом и входящим трафиком, фильтруя и отслеживая HTTP-запросы, чтобы обнаруживать и блокировать вредоносный трафик до того, как он достигнет вашего сервера. Помимо блокировки списков известных вредоносных IP-адресов, многие WAF используют передовые алгоритмы и искусственный интеллект для обнаружения вредоносной активности и ее отключения в режиме реального времени.

WAF доступны через плагины безопасности, а также через CDN, такие как Cloudflare.

Как остановить атаки методом перебора с помощью Melapress Login Security

Многие из приведенных выше решений просто невозможно реализовать при установке WordPress по умолчанию. Другие могут быть реализованы, но требуют изменения файлов сервера и могут быть сложными в исполнении. Самый простой способ реализовать многие из этих элементов управления — использовать плагин безопасности WordPress.

В этом руководстве мы будем использовать премиум-версию плагина Login Security Melapress наряду с некоторыми другими плагинами, которые мы предлагаем, для таких вещей, как 2FA. Эти мощные плагины могут делать все, что указано выше, и даже больше, поэтому они являются идеальными кандидатами.

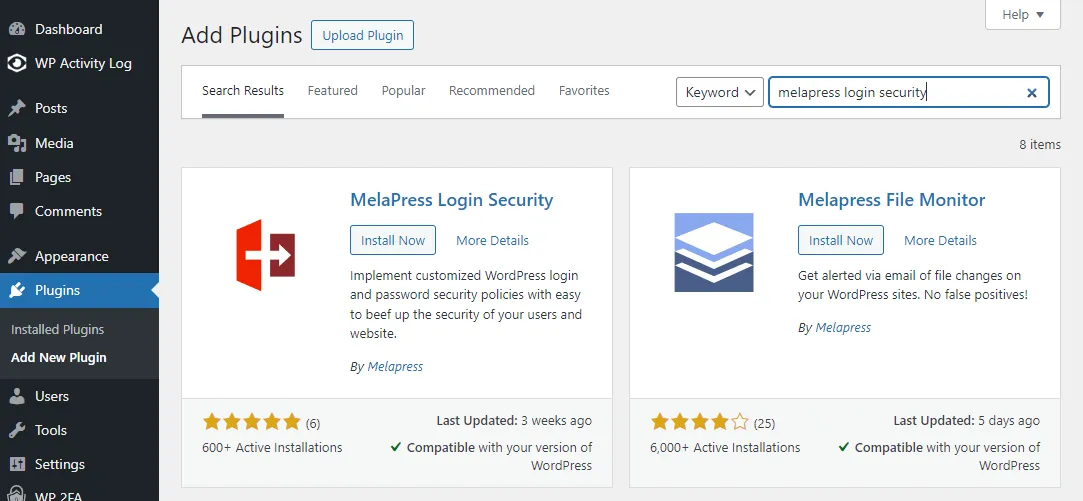

Шаг 1. Установите Melapress Login Security

Для начала вам необходимо установить Melapress Login Security. Если вы хотите сначала опробовать плагин, для вас доступна бесплатная версия. Вы можете установить это через Плагины> Добавить новый на панели администратора WordPress.

Однако для этого поста в блоге мы будем использовать премиум-версию. После покупки премиум-версии Melapress Login Security вы можете установить и активировать ее, войдя в свою учетную запись, скачав премиум-плагин и загрузив его с помощью кнопки Загрузить плагин на странице Плагины > Добавить новый.

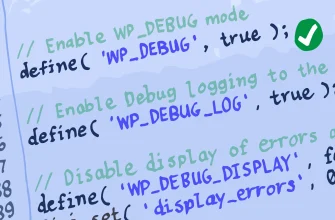

Шаг 2. Настройте политики безопасности входа в систему

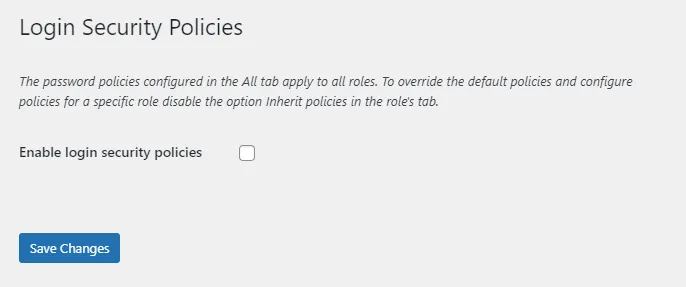

После установки плагина вы должны увидеть новый раздел Безопасность входа на панели администратора. Щелкните по нему, чтобы перейти к Безопасность входа в систему > Политики безопасности входа в систему. Установите флажок рядом с Включить политики безопасности входа в систему, чтобы начать.

Сейчас должны появиться дополнительные настройки. Здесь вы можете активировать политики входа в систему, вот обзор того, что вы можете сделать.

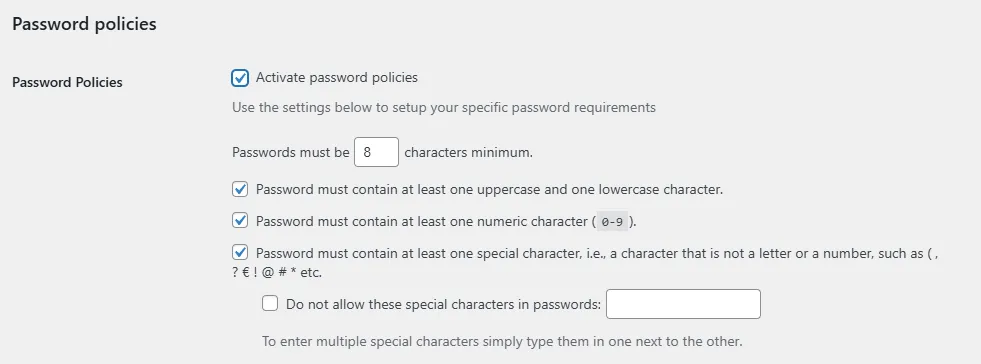

В разделе Политики паролей вы можете применять надежные пароли и запретить пользователям создавать легко угадываемые. Вы также можете:

- Установите минимальное ограничение на количество символов,

- Включить истечение срока действия пароля

- Предотвратить повторное использование пароля.

- Сбросить пароль при первом входе в систему

- Отключить отправку ссылок для сброса пароля

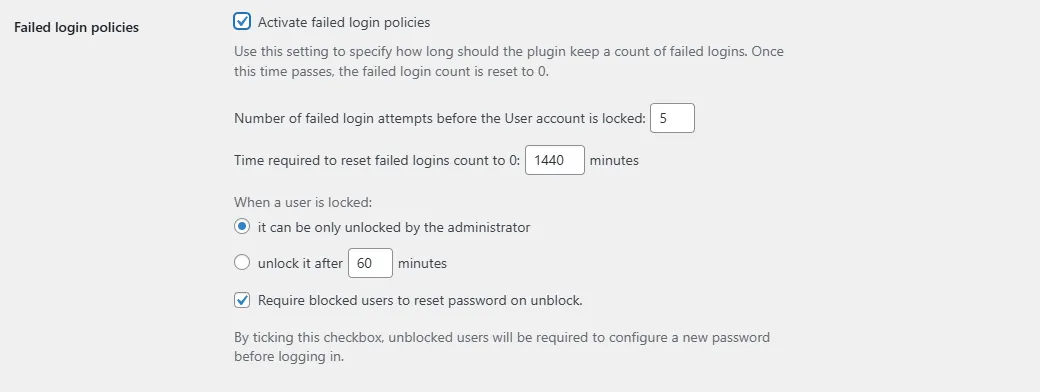

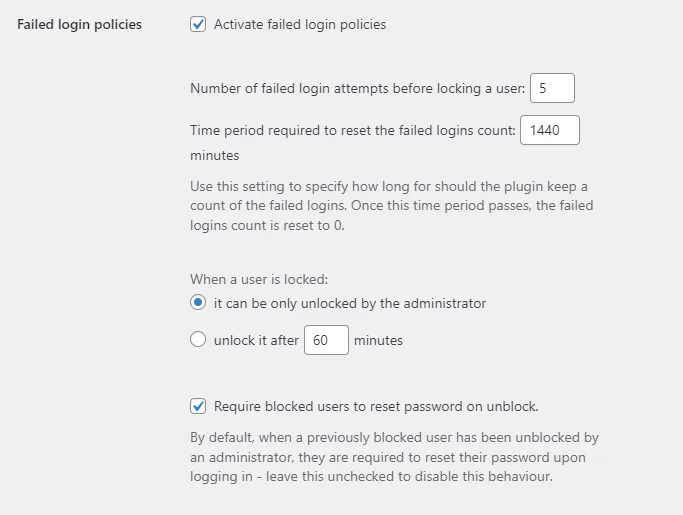

Ограничить попытки входа в систему

Ограничение попыток входа в систему устраняет то, от чего зависят атаки методом перебора для взлома входа в WordPress. Активируя эту политику, Melpress Login Security автоматически блокирует пользователей после нескольких неудачных попыток входа в систему. Вы можете настроить период времени, по истечении которого пользователи могут пытаться войти в систему снова, и даже запретить им предпринимать новые попытки входа в систему, пока администратор вручную не разблокирует их.

Плагин включает в себя множество других политик, не рассмотренных выше, которые помогут вам предотвратить атаки методом перебора на вашем веб-сайте. К ним относятся:

- Отключите неактивных пользователей

- Включить политики сеансов

- Добавить контрольные вопросы

- Ограничить время входа пользователя в систему

- Ограничить IP-адреса, с которых пользователи могут входить в систему

И многое другое. Поскольку политики работают независимо друг от друга, вы можете выбирать те, которые вам нужны, обеспечивая баланс между безопасностью и простотой доступа для ваших пользователей.

Не забудьте нажать Сохранить изменения, когда закончите.

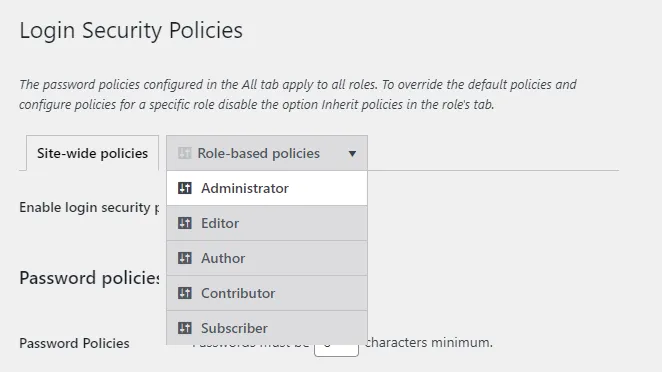

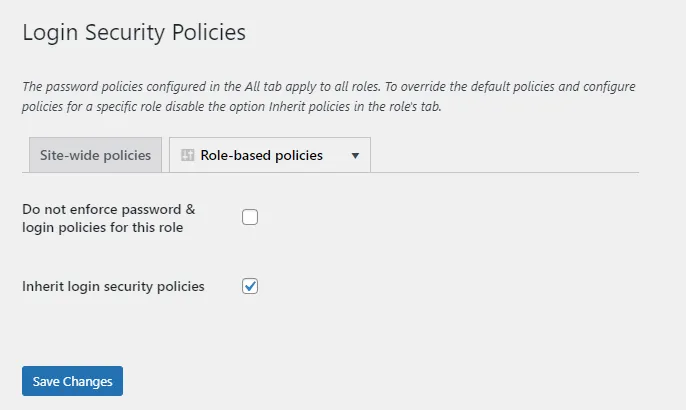

Не все роли равны, и вы можете захотеть настроить более строгие политики для администраторов по сравнению с теми, у кого меньше разрешений. Найдите вкладку Политики на основе ролей вверху и наведите на нее курсор, чтобы выбрать роль, для которой вы хотите настроить специальные настройки.

Затем снимите флажок Наследовать политики безопасности входа и настройте свой список пользовательских настроек. Или выберите Не применять политики ввода паролей и логинов для этой роли, чтобы освободить эту роль от этих политик.

Шаг 3. Упростите страницу входа в систему

Далее, давайте добавим дополнительную защиту вашей странице входа в систему, изменив ее URL, ограничив доступ по IP и настроив геоблокировку. Все это можно активировать на экране Безопасность входа в систему> Защита страницы входа в систему.

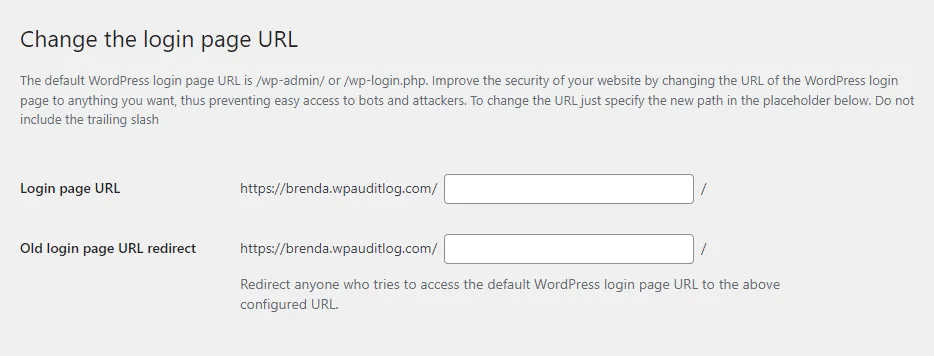

Изменить URL-адрес для входа в систему очень просто; просто введите новое местоположение для входа в систему в поле URL страницы входа в систему. Вы также можете настроить перенаправление в поле Перенаправление URL старой страницы входа, чтобы пользователи не попадали на страницу 404.

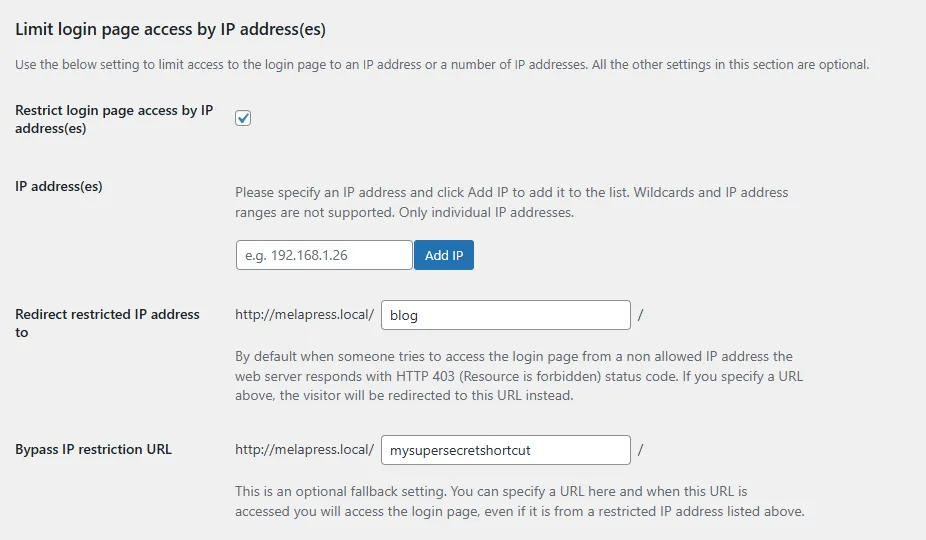

С другой стороны, чтобы ограничить доступ к странице входа по IP-адресу, все, что вам нужно сделать, это добавить IP-адреса в список разрешенных. Вы можете перенаправлять пользователей с ограниченных IP-адресов на любую страницу по вашему выбору. Вы также можете установить обход в качестве резервной настройки на случай изменения вашего IP-адреса.

Что касается геоблокировки, этим занимается IPLocate.io, поэтому вам нужно будет перейти туда и получить ключ API. Если вы обрабатываете 1000 запросов или меньше в день для своего веб-сайта, использование этого сервиса совершенно бесплатно.

После того, как вы зарегистрировались и ввели свой ключ API в разделе Безопасность входа > Настройки > Интеграции, вы можете вернуться в раздел Безопасность входа > Защита страницы входа и настроить геоблокировку. Вы можете либо заблокировать определенные регионы, либо разрешить только IP-адреса из них.

Шаг 4. Настройте двухфакторную аутентификацию

2FA — отличный способ блокировать нежелательных ботов, и для этого мы можем использовать другой из наших плагинов: WordPress 2FA. У этого приложения также есть бесплатная версия, которую вы можете попробовать, но ниже мы продемонстрируем премиум-версию.

Вы можете установить и активировать WordPress 2FA тем же способом, что и Melapress Login Security: либо приобрести премиум-версию и загрузить полученный zip-файл через Плагины > Добавить новый, либо выполнить поиск бесплатной версии на той же странице.

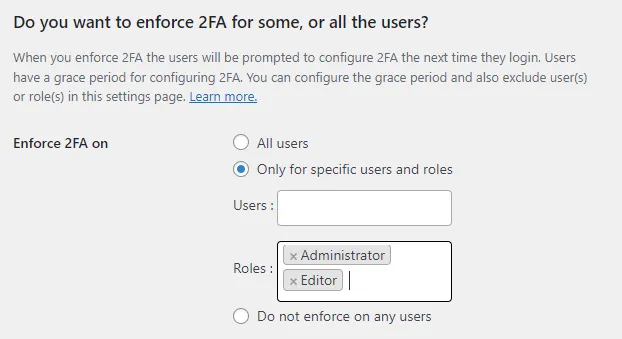

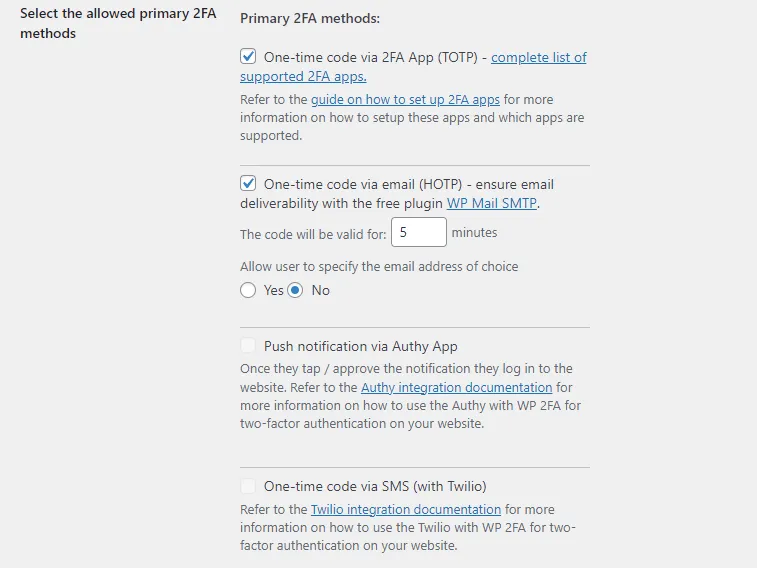

После установки перейдите к новому разделу навигации: плагин поставляется с мастером настройки, который проведет вас по базовой конфигурации плагина. В качестве альтернативы перейдите в раздел WP 2FA > Политики 2FA. Первое, что вам следует сделать, это включить принудительное применение 2FA ко всем пользователям или определенным пользователям и ролям. Вы также можете исключить определенные роли/пользователей вместо этого.

Затем вы можете прокрутить страницу вниз до политик 2FA, которые позволят вам настроить службу двухфакторной аутентификации, которую вы хотите использовать. Доступные опции включают приложения 2FA, push-уведомления, интеграцию с YubiKey и многие другие. Здесь вы также можете настроить любые другие параметры, предлагаемые плагином, включая льготный период установки, доверенные устройства и многие другие. Некоторые поддерживаемые приложения 2FA Authenticator включают Google Authenticator, Microsoft Authenticator, Authy, Twilio и Lastpass.

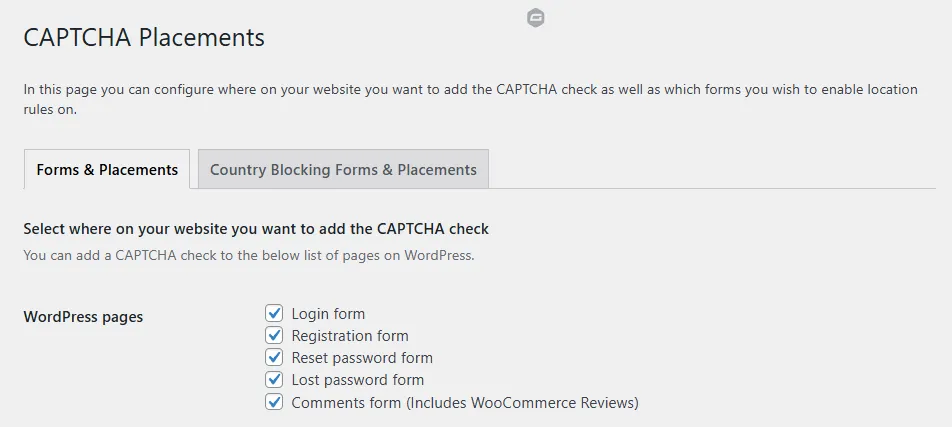

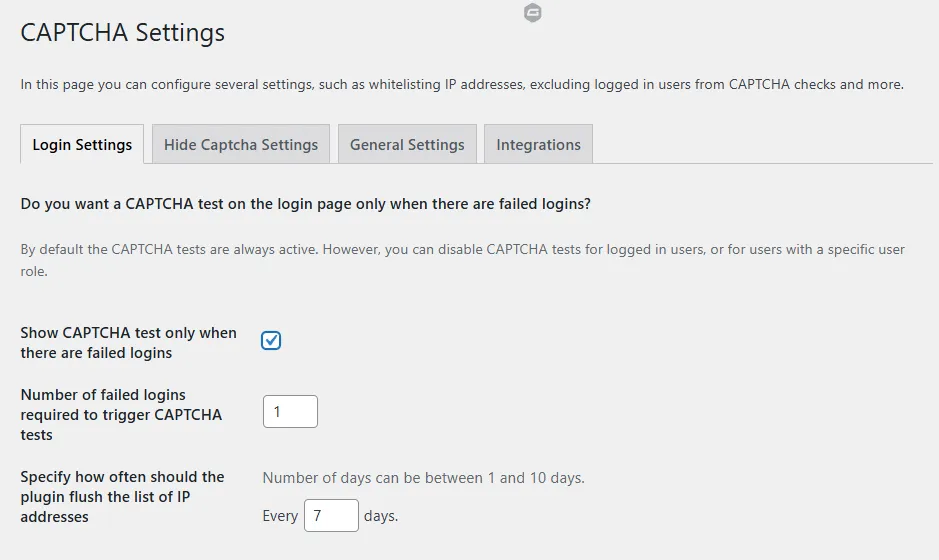

Шаг 5. Добавьте CAPTCHA в формы

Еще один способ остановить автоматические атаки методом перебора, совершаемые ботами, — это запрос CAPTCHA. Они могут появляться у всех пользователей или в ответ на подозрительный трафик, после чего пользователю предлагается решить головоломку или нажать кнопку. Необычное поведение, такое как мгновенное нажатие кнопки или неспособность решить головоломку, препятствует отправке формы.

Боты стали очень изощренными, и некоторые из них могут разгадывать или обходить формы с КАПЧЕЙ, но многие застревают и вынуждены двигаться дальше.

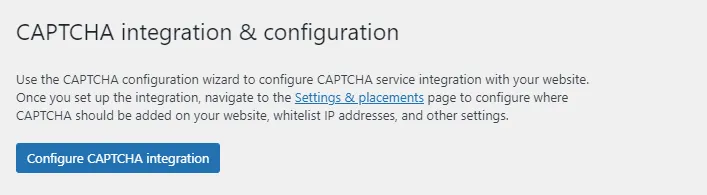

CAPTCHA 4WP — это еще один плагин безопасности WordPress от Melapress, который может добавлять подсказки CAPTCHA не только в ваши обычные формы, но и на страницы входа в систему.

После установки и активации премиум-или бесплатного плагина CAPTCHA 4WP перейдите в раздел CAPTCHA 4WP > Настройка CAPTCHA. Нажмите синюю кнопку Настроить интеграцию CAPTCHA, чтобы начать.

Вам будет предложено выбрать один из нескольких различных типов КАПЧИ, включая флажок «Я не робот» или тип, который срабатывает только при подозрении на спам-трафик. Вам также нужно будет ввести свой ключ CAPTCHA для выбранного вами бесплатного сервиса.

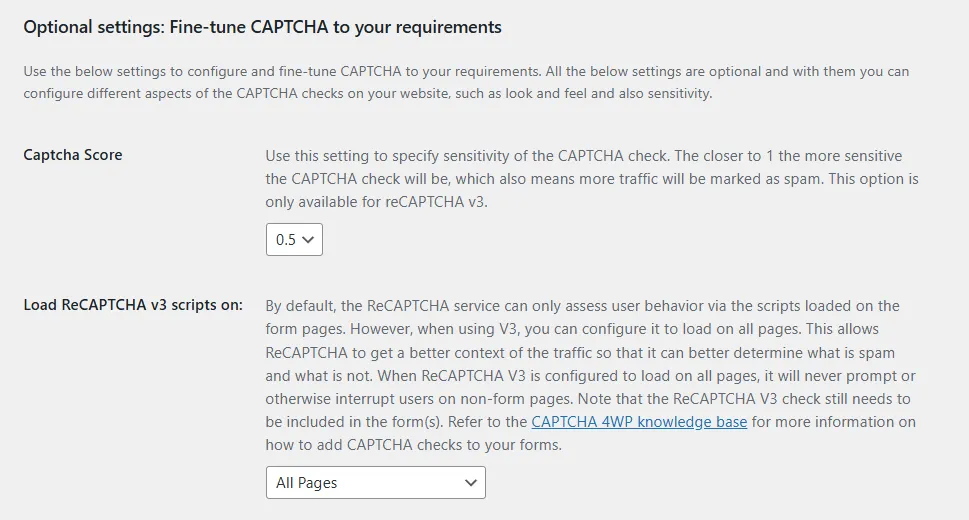

После того, как все настроено, вы можете настроить свои настройки CAPTCHA, например, определить, насколько строгий показатель CAPTCHA или на каких страницах загружаются скрипты CAPTCHA.

Далее вам следует посетить CAPTCHA 4WP > Размещение форм. Убедитесь, что хотя бы форма входа отмечена. Вы также можете включить это для других страниц WordPress, страниц входа в WooCommerce или других плагинов формы.

Наконец, в CAPTCHA 4WP > Настройках может быть несколько опций, которые вы захотите включить, например, отображение CAPTCHA только после определенного количества неудачных попыток входа в систему.

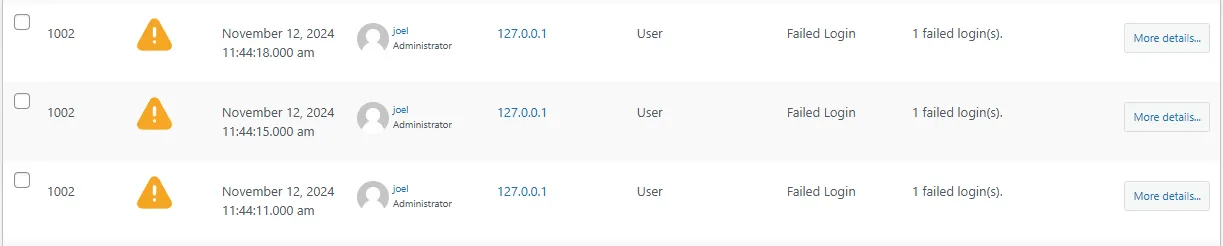

Шаг 6. Установите журнал активности WordPress

Наконец, вы можете помочь обнаружить атаки методом перебора, установив журнал активности и внимательно следя за подозрительным поведением. Без плагина журнала активности, такого как WP Activity Log, вы совершенно не сможете отслеживать входящий трафик и то, что делают пользователи на вашем сайте.

После установки журнала активности WP вы можете просмотреть просмотр журнала для получения обзора новых действий, который вы можете отсортировать по пользователю и IP, чтобы сузить круг потенциальных угроз.

Вы также можете настроить пользовательские уведомления, чтобы получать оповещения по электронной почте или SMS всякий раз, когда происходит что–либо тревожное, наряду с созданием подробных отчетов обо всем, что происходит на вашем веб-сайте.

Остановите атаки методом перебора до того, как они произойдут

Автоматические атаки методом перебора, к сожалению, распространены в WordPress, и вы, скорее всего, в конечном итоге сами подвергнетесь этим атакам, если еще этого не сделали. Упреждающие меры в WordPress по защите входа методом перебора не позволят этим вредоносным ботам проникнуть на ваш сайт, украсть ваши учетные данные и испортить вашу работу.

Поскольку в WordPress встроено не так много средств защиты от перебора, вам, вероятно, понадобится плагин для решения этой задачи, и Melapress Login Security — инструмент для этой работы. Почти все, что вам нужно для предотвращения атак методом перебора, встроено в плагин.